Proteção DdoS é um dos assuntos que é mais comentado no mercado de sites na internet, e por este motivo resolvemos trazer esse artigo para expicar melhor o que é e como funciona esse tipo de proteção.

Imagine-se na seguinte situação: você se planejou por meses para criar um site. Pensou na identidade visual. No conteúdo de qualidade. Numa interface amigável para capturar leitores e fazê-los circular pela sua página.

Também teve que contratar uma hospedagem de sites de qualidade, além de ter que comprar um domínio exclusivo e que se relacione com o tema do seu site, além do investimento, você se dedicou por muito tempo para deixar tudo online.

De repente, seu site começa a ter problemas de lentidão no carregamento, poucas pessoas conseguem acessá-lo e essa situação dura minutos, horas, dias. O seu site começa a ficar sobrecarregado e se torna indisponível para visitação.

Com problemas desse gênero, o seu site pode estar sofrendo um ataque DDoS.

Neste artigo você vai aprender tudo sobre DDoS, como este tipo de ataque coordenado funciona e o que fazer para se proteger e evitar que seu negócio fique fora do ar.

O que é DDoS?

DDoS é o acrônimo para Distributed Denial of Service que, traduzido do inglês, significa algo aproximado a Negação Distribuída de Serviço, termo que evidencia a natureza coordenada destes tipos de ataques maliciosos.

O DDoS é uma derivação, na verdade, de DoS (Denial of Service, ou Negação de Serviço, do português) um tipo de ataque malicioso que envolve apenas um atacante, que pode ser um único servidor ou computador controlado por um hacker.

O DDoS nada mais é do que um conjunto de ataques DoS, só que diversos atacantes (como computadores ou servidores) distribuem e coordenam os ataques em um alvo, sobrecarregando todo sistema, deixando-o fora do ar.

O que é um Ataque de DDoS?

Um ataque do tipo DDoS é um ataque malicioso que tem como objetivo sobrecarregar um servidor ou um computador, esgotar seus recursos como memória e processamento e fazê-lo ficar indisponível para acesso de qualquer usuário a internet.

Eles são diferentes dos ataques tradicionais, em que hackers e agentes maliciosos infestam computadores com pragas virtuais para danificar arquivos, os ataques DDoS são apenas para fins de sobrecarga, deixando servidores e sites lentos e indisponíveis para acesso.

Um ataque DDoS exige a cooperação de vários atacantes para ser classificado como tal. No caso, um computador comandado por uma pessoa má intencionada é capaz de controlar vários outros computadores infectados para direcionar uma rede de ataques a um alvo muito específico.

Como resultado, os servidores de um site atacado simplesmente não aguenta a demanda das requisições de acesso e simplesmente sai do ar, impossibilitando qualquer tipo de acesso ou interação com ele.

Um ataque DDoS é geralmente motivado por hackers que, por algum motivo especial, tenham um objetivo malicioso em comum, fazendo de tudo para que um alvo fique indisponível na internet e o prejudique de várias maneiras diferentes.

Caso o ataque tenha sucesso, os estragos podem ser grandes. Se um site de uma rede varejista for atacado, por exemplo, as perdas nas vendas totais e no retorno de investimento em campanhas de marketing e reposição de produtos podem ser catastróficas.

Algo semelhante pode acontecer com um grande portal de notícias. Um veículo de comunicação fora do ar significa que toda a publicidade nele investido não estará visível para seus usuários, o que não gerará retorno para o site e muito menos para quem investiu nele.

Como funciona um ataque DDoS?

Você já sabe que um ataque DDoS serve para sobrecarregar um sistema e impedir que usuários acessem um determinado site ou servidor, mas esse processo é um pouco mais complexo do que aparenta, vamos entender como ele funciona na prática:

Um ataque DDoS começa quando se cria um fluxo contínuo e coordenado de solicitações falsas de acesso a um computador ou a um servidor, assim, o alvo fica abarrotado de pedidos falsos e intermináveis e não consegue suprir a demanda de solicitações.

Dentre essas solicitações estão as verdadeiras, ou seja, as de usuários que não têm segundas intenções e realmente querem consumir o conteúdo oferecido em uma página, em outras palavras, eles acabam sendo prejudicados por pessoas má intencionadas.

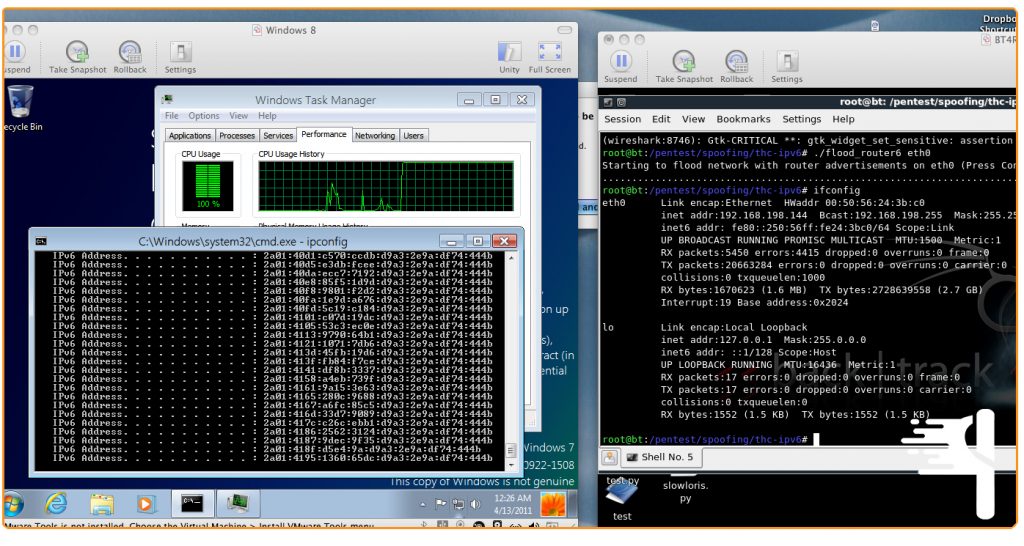

O detalhe é que, geralmente, a execução de ataques DDoS inclui toda uma rede de computadores zumbis (botnets).

Eles já estão infectados por pragas digitais e acabam servindo de muleta para gerar ainda mais pedidos falsos de acesso a um alvo determinado.

As máquinas zumbis estão diretamente conectadas a um ou vários computadores mestres, que são comandados por um hacker, e esses são os computador que controlam os zumbis, fazendo todos eles solicitarem acesso a um alvo simultaneamente, causando todos os problemas que você já conhece.

Você sabia Que o maior ataque DDoS já conhecido no mundo ocorreu em 28 de março de 2018? Foi com o GitHub, a maior plataforma de criação, edição e controle de arquivos para projetos colaborativos na internet.

Segundo o blog do GitHub, houve um pico de acesso na plataforma que moveu mais de 1,3TB/s de dados, o que acabou ocasionando instabilidade e lentidão nos acessos dos usuários por cerca de 10 minutos.

O ataque usou uma forma de DDoS que dispensa botnets (computadores zumbis) e se originou de milhares de máquinas que geram IPs únicos, como computadores, notebooks tablets e celulares.

E comprometeu principalmente o memcached, um sistema de cache de memória que armazena dados na RAM e diminui a quantidade de vezes necessárias para acessar o banco de dados de um site e, assim, acelerar seu carregamento.

Fonte: GitHub

Veja 6 Tipos de ataques DDoS

A base do que é DDoS e como funcionam ataques maliciosos você já tem uma boa ideia de como funciona, agora você vai aprender mais sobre alguns dos diferentes tipos existentes de ataques DDoS.

Eles têm basicamente o mesmo objetivo: sobrecarregar sistemas e tirar sites do ar, mas cada um deles tem alguma particularidade na maneira como se formam e se propagam pela internet.

É uma forma de conhecer um pouco mais a fundo a sua engenharia de funcionamento para mais tarde conseguir se proteger de ataques que, muitas vezes, você pode nem perceber.

1º – Ataques volumosos ou Flood

São os tipos mais básicos e comuns de ataques DDoS. Também chamados de Flood (enchente ou infestação, do inglês), eles simplesmente enviam solicitações de acesso a um site em larga escala, congestionando a sua largura de banda e deixando-o inacessível na internet.

2º – UDP Flood

O UDP Flood é um tipo de ataque DDoS que inunda portas aleatórias de um alvo com pacotes UDP (User Datagram Protocol). O UDP é um protocolo de comunicação que serve para enviar muitos pacotes de informações e receber respostas de uma forma mais rápida.

A partir do momento em que um servidor recebe uma avalanche de informações e precisa continuamente checar sua integridade e respondê-las de volta ao solicitante, ele vai ficando mais lento até sobrecarregar por completo e ficar indisponível para acesso.

3º – NTP Flood

O NTP Flood é um tipo de ataque DDoS em que os invasores enviam pacotes válidos, porém falsificados, de NTP (Network Time Protocol) a um alvo de destino, Tudo acontece a uma taxa muito alta de pacotes originados de um grupo muito grande de endereços de IP.

Como estas solicitações parecem ser verdadeiras, os servidores NTP da vítima continuam tentando responder à grande quantidade de solicitações recebidas.

Os recursos dessa rede, então, se esgotam por não suportarem a demanda, entram num fluxo de reinicialização repetitiva do sistema e ele simplesmente fica fora do ar.

4º – SYN Flood

Os ataques DDoS do tipo SYN Flood afetam diretamente o processo de comunicação TCP de três vias, que inclui um cliente, um host e um servidor, esse processo é popularmente conhecido como “Aperto de Mão de Três Vias” (Three-Way Handshake, do inglês).

Na comunicação TCP, o cliente inicia uma nova sessão de comunicação gerando um pacote SYN. O papel do host nessa operação é verificar as sessões até que elas sejam fechadas pelo contato do cliente com o servidor.

O SYN Flood acontece quando o atacante envia pacotes SYN para o alvo, como um servidor de destino. Só que esses envios acontecem a partir de IPs falsos, que podem estar mascarados na operação.

Na repetição desse processo, a memória de conexão do servidor entra em colapso por não conseguir armazenar e processar os pacotes recebidos. E, sem resposta, o sistema se torna inacessível, inviabilizando o seu acesso para qualquer usuário.

5º – VoIP Flood

Esse tipo de ataque DDoS é uma variação do UDP Flood. Mas em vez de bombardear portas aleatórias, o atacante envia um número gigantesco de solicitações falsas, originadas de vários IPs diferentes, especificamente atingindo protocolos do tipo VoIP.

Quando os servidores que atuam no sistema de comunicação VoIP recebem essa grande demanda de solicitações, que são um combinado de pedidos falsos e verdadeiros, os recursos são sugados muito rapidamente, comprometendo toda a infraestrutura de acesso.

O servidor, então, procura uma solução inicial, que é o seu reinício automático. Como as solicitações não param de chegar, ele começa a ficar lento e, com o tempo, muito sobrecarregado, ocasionando o esgotamento de toda sua largura de banda.

6º – POD (Ping of Death)

Também conhecido como Ping da Morte (Ping of Death, do inglês), o POD é um tipo de ataque DDoS que afeta diretamente os protocolos de IP. Nessa situação, o atacante envia a quantidade máxima de pacotes de dados do que os tipos de IPs conseguem suportar.

O POD atua com solicitações ping com um tamanho muito grande de pacotes de IP e com uma frequência de requisições também muito altas (milhares de vezes por segundo).

Geralmente, um ping tem 64 bytes (65B) de dados. O POD tem uma quantidade de pacotes de IP tão grandes que supera facilmente esse limite. O alvo então é incapaz de processar os dados do pacote, resultando na sobrecarga e na falha do sistema.

Em conclusão, agora que você sabe o que é uma proteção DdoS e como ela funciona, você pode ficar protegido desses tipos de ataque na estrutura da Hostec.