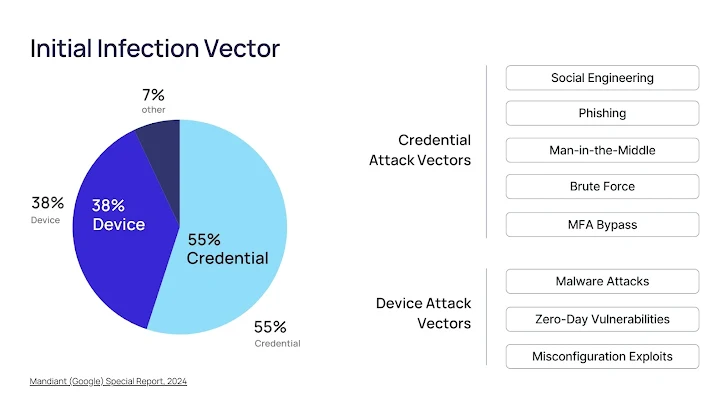

O problema é simples: todas as violações começam com o acesso inicial, e o acesso inicial se resume a dois vetores de ataque principais: credenciais e dispositivos. Isso não é novidade; todos os relatórios que você encontra sobre o cenário de ameaças retratam o mesmo cenário.

- Leia também: Zimbra lança atualizações de segurança para vulnerabilidades de injeção de SQL, XSS armazenado e SSRF

- Leia também: DragonRank explora servidores IIS com malware BadIIS para fraude de SEO e redirecionamentos de jogos de azar

- Leia também: Cibercriminosos estão utilizando o Google Tag Manager para distribuir Malware em sites Magento

- Leia também: 12 Benefícios em ter uma hospedagem de sites com tráfego mensal ilimitado no Brasil

A solução é mais complexa. Neste artigo, vamos nos concentrar no vetor de ameaça aos dispositivos. O risco que eles representam é significativo, e é por isso que ferramentas de gerenciamento de dispositivos, como o Gerenciamento de Dispositivos Móveis (MDM) e a Detecção e Resposta de Endpoints (EDR), são componentes essenciais da infraestrutura de segurança de uma organização.

No entanto, confiar apenas nessas ferramentas para gerenciar o risco de dispositivos cria, na verdade, uma falsa sensação de segurança. Em vez das ferramentas simples de gerenciamento de dispositivos, as organizações buscam soluções que ofereçam confiança nos dispositivos . A confiança nos dispositivos oferece uma abordagem abrangente e baseada em riscos para a aplicação da segurança de dispositivos, eliminando as grandes lacunas deixadas pelas soluções tradicionais de gerenciamento de dispositivos. Aqui estão 5 dessas limitações e como superá-las com a confiança nos dispositivos.

1. Visibilidade zero em dispositivos não gerenciados

Soluções de MDM e EDR são eficazes para gerenciar e proteger dispositivos registrados e sob controle da organização. No entanto, elas não podem fornecer visibilidade e controle sobre dispositivos não gerenciados, como laptops ou telefones pessoais, dispositivos de contratados e dispositivos usados por parceiros comerciais.

Infelizmente, esses dispositivos ainda acessam seus recursos corporativos e representam uma grande ameaça justamente por não serem gerenciados pela empresa. Eles podem não estar em conformidade com as políticas de segurança da organização (sem criptografia de disco, sem biometria local, sem atualização há três anos, etc.), e você não fica sabendo disso porque não há nenhum rastro de segurança, o que os torna pontos de entrada perfeitos para invasores.

Como a confiança no dispositivo resolve esse problema: A confiança no dispositivo oferece cobertura para todos os dispositivos em autenticação, incluindo dispositivos não gerenciados, BYOD e pessoais. A maneira ideal de conseguir isso é por meio de um autenticador leve e que preserve a privacidade, sem recursos de apagamento remoto nem privilégios administrativos sobre o dispositivo. No entanto, ele deve ser capaz de capturar a telemetria de risco do dispositivo e oferecer suporte à correção rápida para fornecer visibilidade de risco e aplicação da conformidade de segurança para todos os dispositivos da sua frota.

2. Cobertura incompleta entre sistemas operacionais

Embora muitas ferramentas de MDM e EDR ofereçam suporte para sistemas operacionais populares, como Windows e macOS, sua cobertura para dispositivos Linux e ChromeOS costuma ser limitada ou inexistente. Essa lacuna deixa as organizações vulneráveis, especialmente aquelas que dependem de diversos sistemas operacionais para suas operações, como engenheiros de software e administradores de sistemas.

Como a confiança no dispositivo resolve esse problema: O Device Trust oferece ampla cobertura em todos os sistemas operacionais comumente usados, incluindo Linux e ChromeOS. Isso permite que os administradores avaliem o risco do dispositivo em tempo real, independentemente do sistema operacional, e bloqueiem o acesso de dispositivos que não atendem aos limites de segurança.

3. Falta de integração com a política de acesso

Ferramentas de MDM e EDR normalmente operam independentemente dos sistemas de gerenciamento de acesso, resultando em uma desconexão entre a postura de segurança do dispositivo e os controles de acesso. Ou seja, mesmo que seu MDM ou EDR sinalize uma atividade, evento ou comportamento suspeito de um endpoint, o sinal não estará disponível para sua solução de gerenciamento de acesso tomar decisões em tempo real sobre o acesso do usuário aos recursos.

Sem uma integração firmemente acoplada, as organizações não têm capacidade de aplicar políticas de acesso com base em avaliações de risco de dispositivos em tempo real coletadas de ferramentas de gerenciamento de dispositivos.

Como a confiança no dispositivo resolve esse problema: A confiança em dispositivos colocar em prática a política de risco adaptável, incorporando o máximo de sinais disponíveis como parte das decisões de acesso. Se um dispositivo não estiver em conformidade, ele pode ser impedido de acessar os dados da empresa. E se um dispositivo não estiver em conformidade, seu acesso deve poder ser revogado instantaneamente.

Como bônus, a confiança no dispositivo imposta por meio de uma política de acesso não prejudica a produtividade do usuário final ao forçar atualizações automáticas. Em vez disso, o risco ao dispositivo é contido, pois ele não consegue obter acesso enquanto o usuário ou seu administrador toma as medidas necessárias para a correção.

4. Risco de configurações incorretas da ferramenta de gerenciamento de dispositivos

Desvios de configuração acontecem. Mas configurações incorretas em soluções de MDM e EDR podem criar pontos cegos de segurança, permitindo que ameaças passem despercebidas. Essas configurações incorretas podem resultar de erro humano, falta de experiência ou requisitos complexos do sistema, e muitas vezes passam despercebidas até que ocorra um incidente de segurança.

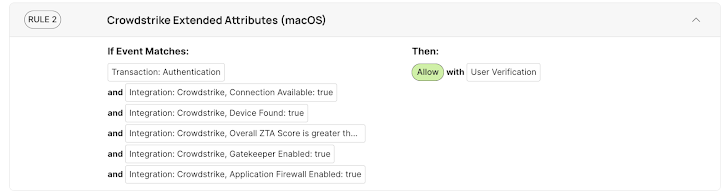

Por exemplo, o CrowdStrike requer acesso total ao disco para executar corretamente sua funcionalidade de detecção e resposta. A capacidade de avaliar não apenas a presença da ferramenta, mas também sua configuração correta, é crucial para aplicar uma defesa em profundidade.

Como a confiança no dispositivo resolve esse problema: Com uma integração estreita com soluções de gerenciamento de dispositivos, a confiança no dispositivo garante não apenas que a ferramenta esteja presente no dispositivo, mas que todas as configurações estejam conforme o esperado. Isso fornece uma camada adicional de segurança para proteção contra desvios de configuração das ferramentas de segurança.

5. Capacidade limitada de detectar ameaças avançadas

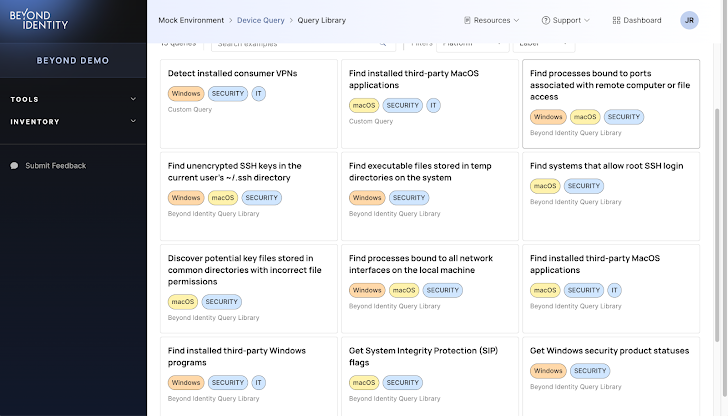

Ferramentas de MDM e EDR são projetadas para detectar ameaças conhecidas. Os MDMs, em particular, oferecem telemetria de risco grosseira, com algumas variações entre os fornecedores. No entanto, eles não permitem que as organizações identifiquem ou tomem medidas em relação a riscos de segurança, como:

- Identificar processos específicos ou arquivos confidenciais em um dispositivo

- Existência de chaves SSH não criptografadas

- Extensões de terceiros para MacOS

- Avaliar a existência de aplicações com CVEs conhecidos

Como a confiança no dispositivo resolve esse problema: A confiança no dispositivo proporciona uma avaliação detalhada da postura do dispositivo. Em combinação com uma integração estreita com o gerenciamento de acesso, permite que as organizações imponham a conformidade de segurança dos dispositivos além do escopo permitido pelas ferramentas de gerenciamento de dispositivos.

Conclusão

Concluindo, embora as ferramentas de gerenciamento de dispositivos sejam importantes, elas não são suficientes para garantir a segurança dos dispositivos. As organizações devem adotar uma abordagem de confiança em dispositivos que ofereça visibilidade abrangente, suporte multiplataforma, integração com gerenciamento de acesso, gerenciamento de configuração vigilante e recursos avançados de detecção de ameaças.