Pesquisadores de segurança identificaram uma campanha em larga escala direcionada a ambientes modernos baseados em nuvem, cujo objetivo principal é transformar infraestruturas vulneráveis em bases operacionais para atividades criminosas posteriores. A atividade começou a ser observada por volta de 25 de dezembro de 2025 e, além disso, apresenta características de propagação automática semelhantes a worms.

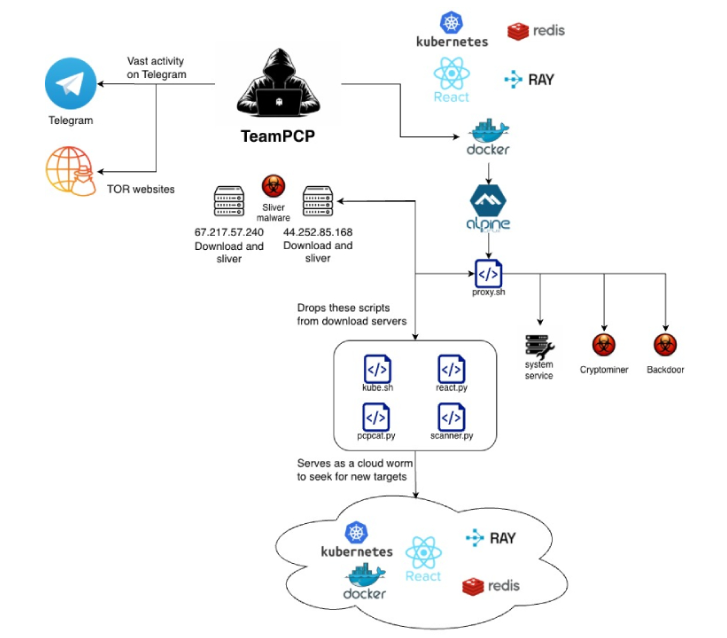

O ataque utiliza múltiplos pontos de entrada, incluindo APIs Docker expostas, clusters Kubernetes mal configurados, dashboards Ray acessíveis publicamente e servidores Redis vulneráveis. Além disso, explora a falha crítica conhecida como React2Shell (CVE-2025-55182, com pontuação CVSS 10.0). A operação foi atribuída ao grupo denominado TeamPCP, também identificado por nomes como DeadCatx3, PCPcat, PersyPCP e ShellForce.

- Leia também: SolarWinds Web Help Desk Sob Ataque: Vulnerabilidades RCE Estão Sendo Exploradas em Campanha Ativa

- Leia também: Google lança verificação por vídeo selfie para recuperação de contas: nova camada de segurança digital

- Leia também: OpenClaw reforça segurança do ClawHub com integração ao VirusTotal para detectar skills maliciosas

Histórico e estrutura do grupo atacante

A atividade do TeamPCP remonta, pelo menos, a novembro de 2025, enquanto registros iniciais em canais do Telegram associados ao grupo datam de julho do mesmo ano. Além disso, esse canal reúne mais de 700 membros e serve para divulgar dados roubados provenientes de vítimas localizadas em países como Canadá, Sérvia, Coreia do Sul, Emirados Árabes Unidos e Estados Unidos.

A primeira documentação pública da ameaça foi realizada em dezembro de 2025 pela entidade Beelzebub, que descreveu as ações sob o nome “Operation PCPcat”.

Objetivos operacionais da campanha

Segundo análises da empresa Flare, o propósito da operação é criar uma infraestrutura distribuída composta por proxies e ferramentas de varredura em grande escala. Após comprometer sistemas, os invasores executam ações como:

- Exfiltração de dados sensíveis;

- Implantação de ransomware;

- Extorsão digital;

- Mineração de criptomoedas.

Além disso, a campanha utiliza infraestrutura comprometida para hospedagem de dados, retransmissão de comandos e controle (C2) e atividades intermediárias de rede.

Estratégia técnica: automação baseada em vulnerabilidades conhecidas

Diferente de campanhas que dependem de técnicas inéditas, o TeamPCP prioriza a automação e a escala. Para isso, emprega ferramentas amplamente conhecidas, falhas já documentadas e configurações incorretas comuns em ambientes cloud-native.

Como resultado, esse modelo transforma servidores expostos em um ecossistema criminoso autônomo, capaz de se expandir continuamente sem intervenção manual constante.

Cadeia de infecção e funcionamento do worm

Após uma exploração bem-sucedida, são baixados novos componentes hospedados em servidores externos, geralmente scripts em shell ou Python projetados para ampliar a infecção.

Um dos principais módulos é o script chamado proxy.sh, responsável por:

- Instalar ferramentas de proxy e conexões P2P;

- Configurar túneis de comunicação;

- Executar scanners para encontrar novos alvos vulneráveis.

Além disso, esse script realiza a identificação do ambiente durante a execução. Caso detecte que está operando dentro de um cluster Kubernetes, ativa uma sequência específica com cargas adicionais direcionadas ao ambiente cloud, evidenciando a existência de ferramentas adaptadas para infraestruturas modernas.

Principais cargas maliciosas identificadas

A análise revelou vários módulos adicionais utilizados pelo grupo:

scanner.py: localiza APIs Docker mal configuradas e dashboards Ray utilizando listas CIDR obtidas de um repositório GitHub associado ao grupo; além disso, inclui opção para iniciar mineração de criptomoedas via script “mine.sh”.

kube.py: realiza coleta de credenciais em clusters Kubernetes, descobre recursos como pods e namespaces e propaga o malware inserindo o proxy.sh em pods acessíveis. Também estabelece persistência criando pods privilegiados em cada nó.

react.py: explora vulnerabilidades em aplicações React/Next.js para executar comandos remotamente em larga escala.

pcpcat.py: varre grandes intervalos de IP em busca de serviços expostos e implanta automaticamente containers maliciosos ou jobs contendo payload codificado em Base64.

Infraestrutura de comando e controle

Um servidor identificado no endereço 67.217.57[.]240 foi associado à operação e, adicionalmente, relacionado ao uso do framework open-source Sliver, frequentemente utilizado em fases pós-exploração por agentes maliciosos.

Alvos principais e impacto

Os dados indicam que ambientes hospedados em Amazon Web Services (AWS) e Microsoft Azure são os mais visados. No entanto, os ataques não parecem focar em setores específicos; em vez disso, priorizam infraestruturas capazes de suportar as operações criminosas do grupo. Como resultado, organizações acabam sendo comprometidas incidentalmente por possuírem recursos úteis para a campanha.

Modelo híbrido de monetização

A análise mostra que o TeamPCP combina exploração de infraestrutura com roubo e divulgação de dados. Informações como bases CV, registros de identidade e dados corporativos são publicadas através da marca ShellForce, sendo utilizadas para reforçar atividades de ransomware, fraude e reputação dentro do ecossistema cibercriminoso.

Dessa forma, essa abordagem permite múltiplas fontes de receita, explorando tanto recursos computacionais quanto dados roubados, o que aumenta a resiliência da operação contra tentativas de desmantelamento.

Fonte: The Hacker News — https://thehackernews.com/2026/02/teampcp-worm-exploits-cloud.html

Clique aqui e teste por 30 dias grátis nossos serviços de hospedagem de sites