Uma campanha de intrusão identificada recentemente revelou que instâncias expostas na internet do SolarWinds Web Help Desk (WHD) estão sendo utilizadas como porta de entrada inicial para ataques avançados, permitindo que invasores avancem lateralmente em redes corporativas e comprometam ativos críticos. As informações foram divulgadas pela Microsoft, que analisou o comportamento dos atacantes e detalhou as etapas da exploração.

- Leia também: Otimização de Banco de Dados WordPress para Hospedagem SSD

- Leia também: Diagnóstico de Problemas de Desempenho WordPress em Hospedagem SSD

- Leia também: OpenClaw, Clawdbot, Moltbot são a mesma coisa? Entenda as diferenças entre as IAs

Visão geral dos ataques identificados

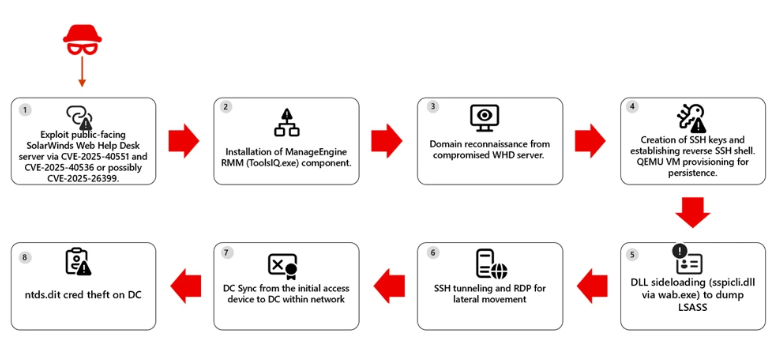

Segundo a equipe de pesquisa Microsoft Defender Security Research, os ataques envolveram múltiplas etapas, começando pela exploração de servidores SolarWinds WHD acessíveis publicamente. Após obter acesso inicial, os invasores passaram a explorar outros sistemas dentro da rede alvo.

Embora diferentes vulnerabilidades estejam relacionadas ao incidente, ainda não foi possível determinar com certeza qual delas foi usada como vetor inicial. Isso ocorre porque os sistemas comprometidos apresentavam simultaneamente falhas antigas e recém-divulgadas.

Vulnerabilidades associadas

Entre as falhas mencionadas estão:

- CVE-2025-40536 — vulnerabilidade que permite contornar controles de segurança, possibilitando acesso não autenticado a funcionalidades restritas.

- CVE-2025-40551 e CVE-2025-26399 — Falhas de desserilização de dados não confiáveis, capazes de levar à execução remota de código (RCE).

A Agência de Segurança Cibernética e Infraestrutura dos Estados Unidos (CISA) incluiu a CVE-2025-40551 no catálogo de vulnerabilidades exploradas ativamente (KEV), exigindo que agências federais aplicassem correções até 6 de fevereiro de 2026.

Como ocorreu a invasão

Após a exploração bem-sucedida de uma instância vulnerável do SolarWinds WHD, os invasores conseguiram executar código remotamente sem autenticação, rodando comandos dentro do contexto da aplicação.

Em seguida, foi observado o uso do PowerShell juntamente com o serviço BITS (Background Intelligent Transfer Service) para baixar e executar cargas maliciosas adicionais.

Técnicas utilizadas para persistência e movimentação lateral

Os pesquisadores destacaram diversas ações realizadas após o acesso inicial:

- Download de componentes legítimos associados ao Zoho ManageEngine (ferramenta de monitoramento e gerenciamento remoto) para manter controle persistente do sistema comprometido.

- Enumeração de usuários e grupos sensíveis do domínio, incluindo administradores.

- Criação de persistência via SSH reverso e acesso RDP.

- Tentativa de criação de tarefa agendada para iniciar uma máquina virtual QEMU com privilégios SYSTEM durante a inicialização, possivelmente para ocultar atividades em ambiente virtualizado e facilitar acesso remoto via redirecionamento de portas.

- Uso de DLL side-loading através do executável legítimo “wab.exe”, carregando uma DLL maliciosa (“sspicli.dll”) para extrair credenciais da memória LSASS.

Em pelo menos um caso, os invasores também executaram um ataque DCSync, simulando um controlador de domínio para solicitar hashes de senha e outros dados sensíveis do Active Directory.

Recomendações de mitigação

Para reduzir riscos e conter possíveis comprometimentos, as recomendações incluem:

- Manter as instâncias SolarWinds WHD atualizadas com os patches mais recentes.

- Identificar e remover ferramentas RMM não autorizadas.

- Rotacionar credenciais administrativas e de serviço.

- Isolar máquinas comprometidas para evitar propagação lateral.

A Microsoft destacou que ataques desse tipo demonstram como uma única aplicação exposta e vulnerável pode levar ao comprometimento completo do domínio quando não há atualizações ou monitoramento adequados.

Análise técnica do padrão de ataque

Os invasores utilizam técnicas conhecidas como “living-off-the-land”, que consistem no uso de ferramentas legítimas do sistema e mecanismos administrativos nativos para reduzir ruído e evitar detecção. Esse comportamento reforça a necessidade de estratégias de defesa em camadas, aplicação rápida de patches e monitoramento comportamental envolvendo identidade, endpoints e rede.

Fonte: The Hacker News — https://thehackernews.com/2026/02/solarwinds-web-help-desk-exploited-for.html