Pesquisadores descobriram um backdoor avançado chamado Keenadu integrado diretamente ao firmware de tablets Android. Esse malware permite controle remoto completo, coleta dados silenciosamente e opera com privilégios elevados. Além disso, análises recentes mostram que o código possui técnicas sofisticadas que dificultam a detecção e prolongam a permanência no sistema.

- Leia também: Falha Zero-Day Crítica no Dell RecoverPoint for VMs é Exploradas por Hackers Ligados à China

- Leia também: Previsões de Cibersegurança para 2026: As Tecnologias que Vão Redefinir a Segurança Digital

- Leia também: Parlamento Europeu bloqueia uso de IA em dispositivos oficiais por riscos de segurança e privacidade

Como os pesquisadores identificaram a ameaça

A equipe da Kaspersky identificou o Keenadu dentro do firmware associado a vários dispositivos, incluindo tablets da marca Alldocube. Em vez de infectar dispositivos após a venda, o ataque ocorreu durante o processo de construção do firmware. Portanto, especialistas apontam para um possível comprometimento na cadeia de suprimentos.

Além disso, fabricantes distribuíram versões infectadas por meio de atualizações OTA assinadas digitalmente. Assim, usuários confiaram nas atualizações e instalaram o firmware comprometido sem suspeitar.

Os pesquisadores rastrearam versões maliciosas do firmware do modelo Alldocube iPlay 50 mini Pro desde 18 de agosto de 2023. Enquanto isso, outras fabricantes também apareceram nas análises, porém seus nomes não foram divulgados.

Funcionamento técnico do Keenadu

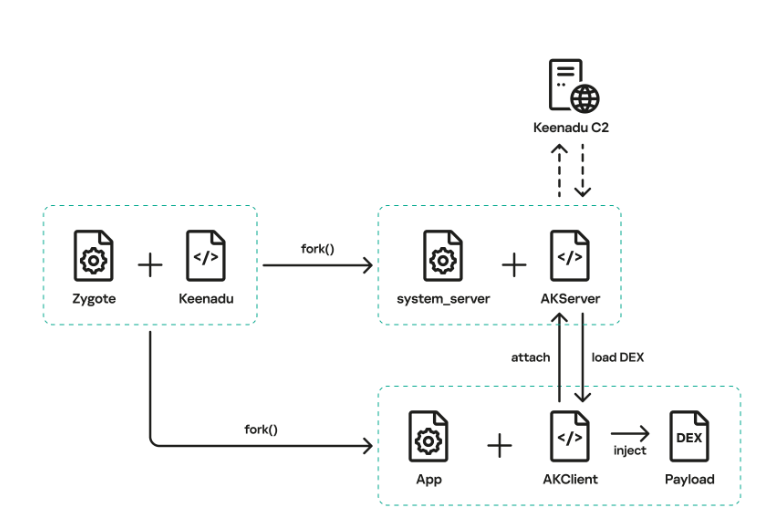

O Keenadu opera como um loader multiestágio. Primeiro, ele injeta um backdoor na memória sempre que um aplicativo inicia. Dessa forma, operadores conseguem acessar o sistema continuamente.

Os atacantes inseriram o malware na biblioteca crítica libandroid_runtime.so, carregada durante a inicialização do Android. Em seguida, o código se injeta no processo Zygote, estratégia semelhante ao malware Triada.

Antes de executar suas funções, o malware verifica algumas condições. Por exemplo, ele encerra a execução quando detecta aplicativos específicos ligados a serviços Google ou operadoras móveis. Além disso, um mecanismo de autodestruição entra em ação quando arquivos determinados aparecem no sistema.

Quando o processo system_server inicia, o malware ativa o componente AKServer, responsável pela comunicação com servidores de comando e controle. Caso contrário, ele inicia o AKClient, que atua dentro dos aplicativos como intermediário.

Arquitetura e capacidades de controle

A arquitetura cliente-servidor permite que operadores executem cargas maliciosas direcionadas para aplicativos específicos. Além disso, o AKServer oferece funções que permitem:

- conceder ou remover permissões de aplicativos;

- coletar localização do dispositivo;

- extrair informações e dados do sistema.

Antes de estabelecer comunicação completa, o malware realiza verificações adicionais. Por exemplo, ele encerra atividades quando detecta um idioma chinês combinado com fuso horário da China ou ausência do Google Play Services. Quando as condições são válidas, o trojan descriptografa o endereço do servidor C2 e envia metadados criptografados.

Comunicação com servidores e atraso estratégico

Após o contato inicial, o servidor envia um objeto JSON criptografado com instruções para cargas adicionais. Entretanto, os operadores atrasam a entrega de payloads por aproximadamente 2,5 meses. Assim, eles dificultam análises e reduzem a probabilidade de detecção antecipada.

Os atacantes utilizam a infraestrutura da Alibaba Cloud como CDN para distribuição.

Módulos maliciosos observados

Os pesquisadores identificaram diversos módulos com funções específicas:

- Loader Keenadu: direcionado a lojas online como Amazon, Shein e Temu; possivelmente manipula carrinhos de compras.

- Clicker loader: inserido em apps como YouTube, Facebook e launchers; interage automaticamente com anúncios.

- Módulo Google Chrome: sequestram buscas e redireciona resultados para outros mecanismos.

- Nova clicker: integrado ao seletor de papel de parede; usa aprendizado de máquina e WebRTC para interagir com anúncios; anteriormente chamado Phantom.

- Install monetization: monetiza instalações simulando cliques em anúncios.

- Google Play module: coleta o identificador Google Ads para uso por outros componentes.

Vetores adicionais de distribuição

Além do firmware, atacantes inseriram o Keenadu em aplicativos do sistema, incluindo serviços de reconhecimento facial e launchers. Essa técnica lembra o malware Dwphon, que também explorava apps responsáveis por atualizações OTA.

Por outro lado, pesquisadores identificaram um “loader” projetado para funcionar em dispositivos previamente comprometidos por um backdoor semelhante ao BADBOX.

Além disso, aplicativos trojanizados para câmeras inteligentes aparecem no Google Play:

- Eoolii (mais de 100 mil downloads)

- Ziicam (mais de 100 mil downloads)

- Eyeplus – Your home in your eyes (mais de 100 mil downloads)

Posteriormente, o Google removeu esses aplicativos. Embora versões equivalentes existam na App Store da Apple, análises não encontraram funções maliciosas nas versões iOS.

Relação com outras ameaças conhecidas

Pesquisadores identificaram conexões entre infraestruturas usadas por Triada e BADBOX. Portanto, especialistas acreditam que diferentes botnets compartilham recursos. Além disso, estudos anteriores mostraram sobreposição entre BADBOX e o malware Vo1d, que compromete TV boxes Android de fabricantes menos conhecidos.

Impacto e riscos para usuários

O risco aumenta porque o malware está integrado a uma biblioteca essencial do sistema. Assim, ele atua dentro de todos os aplicativos e ignora o isolamento típico do Android. Além disso, sua capacidade de manipular permissões concede controle total aos operadores.

Até agora, pesquisadores associaram a atividade principalmente a fraudes publicitárias. Entretanto, especialistas alertam que futuras versões podem evoluir para roubo de credenciais ou ataques mais agressivos.

Atualização após divulgação

Após a publicação da pesquisa, o Google removeu os aplicativos maliciosos da Google Play. Além disso, a empresa informou que dispositivos com Google Play Services recebem proteção automática via Google Play Protect, que alerta e desativa apps associados ao Keenadu.

Portanto, o Google recomenda que usuários verifiquem se seus dispositivos possuem certificação Play Protect.

Os usuários do Android são automaticamente protegidos contra versões conhecidas desse malware pelo Google Play Protect , que vem ativado por padrão em dispositivos Android com os Serviços do Google Play. O Google Play Protect pode alertar os usuários e desativar aplicativos que apresentem comportamentos conhecidos por serem associados ao Keenadu, mesmo quando esses aplicativos são provenientes de fontes externas à Play Store. Como prática recomendada de segurança, sugerimos que os usuários verifiquem se seus dispositivos possuem a certificação Play Protect .

Fonte: The Hacker News — https://thehackernews.com/2026/02/keenadu-firmware-backdoor-infects.html