Pesquisadores de segurança acompanharam diversas campanhas de espionagem digital ao longo de 2025 e atribuíram essas operações a um novo conjunto de atividades maliciosas chamado Amaranth-Dragon. O grupo mantém ligação com o ecossistema do conhecido APT41, amplamente associado a interesses chineses.

Essas operações tiveram como principal alvo agências governamentais e órgãos de segurança pública do Sudeste Asiático, indicando um claro foco na coleta de informações sensíveis.

- Leia também: Servidores de Atualização do eScan Antivirus São Invadidos e Distribuem Malware em Ataque de Cadeia de Suprimentos

- Leia também: Notepad++: Atualizador oficial foi sequestrado para distribuir malware

- Leia também: Campanha RedKitten Explora Protestos no Irã para Espionar ONGs com Malware Avançado

Novas campanhas de espionagem cibernética associadas à China

Entre os países afetados estão Camboja, Tailândia, Laos, Indonésia, Cingapura e Filipinas. Em muitos casos, os ataques coincidiram com eventos políticos ou decisões governamentais sensíveis. Dessa forma, os invasores aumentaram as chances de engajamento das vítimas com os arquivos maliciosos.

Técnica de ataque: exploração de falha no WinRAR

O principal vetor de ataque envolveu a exploração da vulnerabilidade CVE-2025-8088, identificada no software de compactação WinRAR. Embora o desenvolvedor já tenha disponibilizado correção, o grupo explorou a falha cerca de oito dias após sua divulgação pública.

Essa vulnerabilidade permite a execução de código arbitrário quando o usuário abre arquivos especialmente preparados. Como resultado, os atacantes conseguiram instalar componentes maliciosos nos sistemas comprometidos.

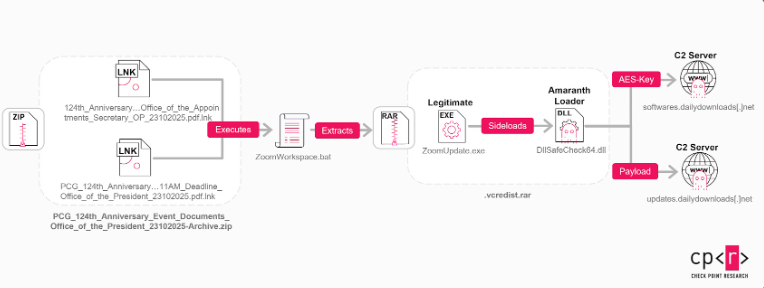

De acordo com a Check Point Research, os invasores distribuíram arquivos RAR maliciosos capazes de executar código automaticamente e estabelecer persistência após a extração. Esse comportamento evidencia o alto nível de prontidão técnica do grupo.

Embora os pesquisadores ainda não tenham confirmado o método exato de acesso inicial, o padrão das iscas indica o uso de e-mails de spear-phishing. Além disso, os atacantes hospedaram arquivos maliciosos em serviços legítimos de nuvem, como o Dropbox, para burlar mecanismos tradicionais de defesa.

Componentes de malware utilizados

Os arquivos maliciosos continham diversos componentes. Entre eles estava uma DLL chamada Amaranth Loader, que explora a técnica de DLL side-loading, frequentemente utilizada por grupos chineses.

Esse carregador se conecta a um servidor externo para obter uma chave de criptografia. Em seguida, ele usa essa chave para descriptografar e carregar o payload final diretamente na memória, reduzindo a chance de detecção.

O payload principal consiste no Havoc, uma estrutura de comando e controle (C2) de código aberto amplamente usada em operações avançadas.

Evolução e variações das campanhas

Em campanhas anteriores, registradas por volta de março de 2025, os ataques começaram com arquivos ZIP contendo atalhos (LNK) e scripts (BAT). Esses arquivos executavam o Amaranth Loader por meio de DLL side-loading.

Mais tarde, em outubro de 2025, o grupo utilizou iscas relacionadas à Guarda Costeira das Filipinas, mantendo o foco em alvos governamentais.

Já em um incidente separado ocorrido na Indonésia, em setembro de 2025, os invasores empregaram um arquivo RAR protegido por senha. Esse arquivo instalava um Trojan de Acesso Remoto (RAT) chamado TGAmaranth.

O TGAmaranth se comunica por meio de um bot do Telegram e oferece várias funcionalidades, como:

- envio da lista de processos em execução (/start);

- captura de tela (/screenshot);

- execução remota de comandos (/shell);

- download de arquivos da máquina infectada (/download);

- upload de arquivos para o sistema comprometido (/upload).

Além disso, os atacantes protegem a infraestrutura de comando e controle com a Cloudflare. Eles configuraram os servidores para aceitar conexões apenas de endereços IP localizados nos países alvo, o que reforça o caráter altamente direcionado das campanhas.

Essa abordagem demonstra como grupos sofisticados abusam de serviços legítimos e confiáveis para manter operações clandestinas ativas por mais tempo.

Conexões com o grupo APT41

Os analistas associam o Amaranth-Dragon ao APT41 com base em semelhanças nas ferramentas, no estilo de codificação e nos métodos operacionais. O APT41 é conhecido por conduzir campanhas avançadas de espionagem geopolítica.

Além disso, fatores como timestamps de compilação, cronogramas de ataque e padrões de uso de infraestrutura indicam que a equipe opera de forma organizada. Os dados também sugerem alinhamento com o fuso horário UTC+8, correspondente ao horário padrão da China.

Contexto adicional: outras operações chinesas

O relatório também cita uma campanha distinta atribuída a outro grupo ligado à China, conhecido como Mustang Panda. Nessa operação, documentos maliciosos relacionados a eventos diplomáticos e eleitorais instalaram uma variante do malware PlugX, chamada DOPLUGS.

Segundo os pesquisadores, a cadeia de infecção utiliza lógica em PowerShell para localizar um arquivo ZIP, ler seu conteúdo como bytes brutos e extrair uma carga útil a partir de um deslocamento fixo. Em seguida, o script grava os dados no disco por meio de uma chamada ofuscada do método WriteAllBytes.

Depois disso, o malware trata os dados extraídos como um arquivo TAR e os descompacta usando o utilitário nativo tar.exe, reforçando o uso de binários living-off-the-land (LOLBins) durante todo o ataque.

O arquivo TAR contém três componentes principais:

- um executável legítimo assinado do AOMEI Backupper, vulnerável ao sequestro da ordem de pesquisa de DLL (RemoveBackupper.exe);

- um arquivo criptografado com o payload do PlugX (backupper.dat);

- uma DLL maliciosa (comn.dll), instalada manualmente para carregar o malware.

Ao executar o arquivo legítimo, o sistema exibe um PDF falso para a vítima. Enquanto isso, o DOPLUGS é instalado silenciosamente em segundo plano, sem levantar suspeitas.

Fonte: The Hacker News — https://thehackernews.com/2026/02/china-linked-amaranth-dragon-exploits.html