A equipe de inteligência de ameaças da Mandiant, pertencente ao Google Cloud, relatou um aumento significativo em atividades maliciosas que utilizam técnicas de engenharia social para comprometer ambientes corporativos baseados em SaaS. Essas campanhas têm semelhanças com o que é observado nas operações da gangue financeira conhecida como ShinyHunters.

A Mandiant, empresa pertencente ao Google, afirmou na sexta-feira ter identificado uma “expansão na atividade de ameaças” que utiliza técnicas consistentes com ataques de extorsão orquestrados por um grupo de hackers com motivação financeira conhecido como ShinyHunters.

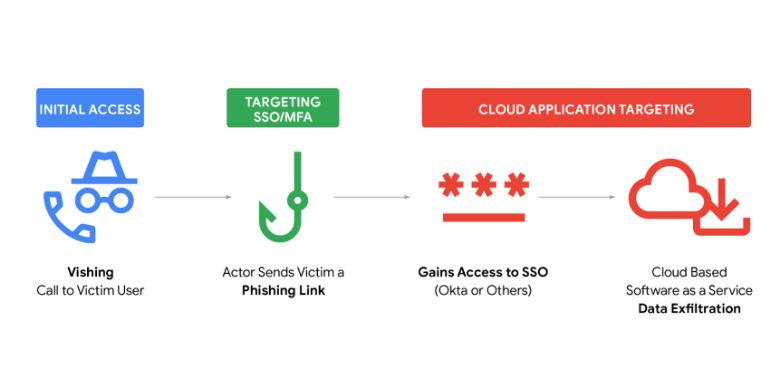

Os ataques exploram técnicas avançadas de phishing por voz(também conhecido como vishing) e sites falsos de coleta de credenciais que imitam empresas-alvo para obter acesso não autorizado aos ambientes das vítimas, coletando credenciais de login único (SSO) e códigos de autenticação multifator (MFA).

- Leia também: Google Maps vai usar o Gemini para ajudar em trajetos a pé ou pedalando: a nova era da navegação baseada em IA

- Leia também: Pesquisa com mais de 100 sistemas de energia revela lacunas críticas de cibersegurança em tecnologia operacional

- Leia também: Falsa Assistente de Programação com IA “Moltbot” No VS Code Marketplace Instala Malware e Compromete Desenvolvedores

Como os ataques funcionam

Os ataques começam com chamadas telefônicas sofisticadas (conhecidas como voice phishing ou vishing), nas quais os agentes se passam por membros da equipe de TI da própria organização alvo. Através dessas chamadas, as vítimas são instruídas a acessar páginas fraudulentas que se parecem exatamente com portais de autenticação legítimos da empresa.

Após inserir suas credenciais de Single Sign-On (SSO) e os códigos de autenticação multifator (MFA) nesses sites forjados, os invasores conseguem obter acesso autorizado aos sistemas.

Grupos e clusters identificados

A Mandiant está acompanhando a atividade maliciosa por meio de três clusters distintos:

- UNC6661 — Finge ser equipe de TI em chamadas e direciona vítimas a páginas de captura de credenciais.

- UNC6671 — Também usa chamadas e domínios fraudulentos para enganar vítimas e obter MFA, tendo tido sucesso em contas Okta.

- UNC6240 (ShinyHunters) — Associa-se à fase de extorsão após a violação inicial, buscando lucrar com dados e acesso.

Os clusters parecem utilizar registradores diferentes para os domínios falsos, sugerindo grupos humanos distintos ou táticas adaptadas dentro da mesma operação.

Objetivos dos invasores

Com as credenciais de SSO e MFA comprometidas, os atacantes conseguem acessar plataformas SaaS que fazem parte do ambiente corporativo, como:

- Microsoft 365 (incluindo SharePoint e OneDrive)

- Okta

- Outras aplicações empresariais conectadas ao sistema de SSO

Depois de obter esse acesso, eles exploram contas para exfiltrar dados confidenciais e, em seguida, conduzem campanhas de extorsão ou tentam monetizar as informações roubadas.

O objetivo final dos ataques é atingir aplicativos de software como serviço (SaaS) baseados em nuvem para extrair dados confidenciais e comunicações internas e extorquir as vítimas.

A equipe de inteligência de ameaças da gigante da tecnologia afirmou estar monitorando a atividade em vários clusters, incluindo UNC6661, UNC6671 e UNC6240 (também conhecido como ShinyHunters), para levar em conta a possibilidade de que esses grupos estejam evoluindo seu modus operandi ou imitando táticas observadas anteriormente.

Táticas e técnicas usadas

Os atores de ameaça usam técnicas como:

- Imitação de páginas de login corporativo para capturar credenciais em tempo real.

- Registro de dispositivos MFA com acesso legítimo após captura de códigos.

- Exploração de acesso obtido para enviar e-mails fraudulentos a contatos da vítima, cobrindo rastros ao deletar mensagens posteriormente.

Essas táticas não exploram falhas de software; em vez disso, dependem da eficácia de engenharia social para convencer funcionários a divulgar suas informações de acesso.

Recomendações de mitigação

Para reduzir o risco desse tipo de ataque, a Mandiant e o Google sugerem práticas como:

- Revisão de processos de help desk, exigindo verificações adicionais, como chamadas de vídeo para autenticação.

- Adotar MFA resistente a phishing, como chaves de segurança FIDO2 ou passkeys, que não dependem de SMS ou códigos recebidos por telefone.

- Melhorar o monitoramento de identidade, com foco em eventos de autenticação anômalos, mudanças de dispositivo MFA e autorizações OAuth suspeitas.

- Restringir acesso à nuvem e auditar segredos expostos no ambiente.

Lembrando: essa campanha explora a confiança humana e não uma falha técnica específica nos produtos utilizados pelos alvos.

A descoberta da Mandiant confirma que grupos criminosos como o ShinyHunters estão refinando suas técnicas de ataque para tirar proveito de falhas humanas e mecanismos de autenticação tradicionais. Ao focar em comprometer SSO e MFA via conversa direta com funcionários, esses invasores mostram que a proteção baseada apenas em senhas e métodos tradicionais de MFA não é mais suficiente.

Organizações precisam adotar controles mais robustos, treinar equipes contra ataques de vishing e migrar para autenticação resistente a phishing para proteger seus ambientes SaaS.

Fonte: The Hacker News — https://thehackernews.com/2026/01/mandiant-finds-shinyhunters-using.html