Pesquisadores de segurança cibernética revelaram um aumento em “varreduras em massa, força bruta de credenciais e tentativas de exploração” originadas de endereços IP associados a um provedor de serviços de hospedagem russo à prova de falhas chamado Proton66 .

- Leia também: Como a tecnologia de armazenamento na nuvem possibilita hospedar vários sites em um único serviço de hospedagem de sites

- Leia também: Mais de 850 temas gratuitos no Criador de Sites da Hostec

- Leia também: MariaDB e SSD NVMe a combinação ideal para alta performance

- Leia também: Memórias RAM DDR5 ECC e o impacto nos datacenters

A atividade, detectada desde 8 de janeiro de 2025, teve como alvo organizações no mundo todo, de acordo com uma análise em duas partes publicada pelo Trustwave SpiderLabs na semana passada.

“Os blocos de rede 45.135.232.0/24 e 45.140.17.0/24 foram particularmente ativos em termos de varredura em massa e tentativas de força bruta”, disseram os pesquisadores de segurança Pawel Knapczyk e Dawid Nesterowicz . “Vários dos endereços IP ofensivos não foram vistos anteriormente como envolvidos em atividades maliciosas ou ficaram inativos por mais de dois anos.”

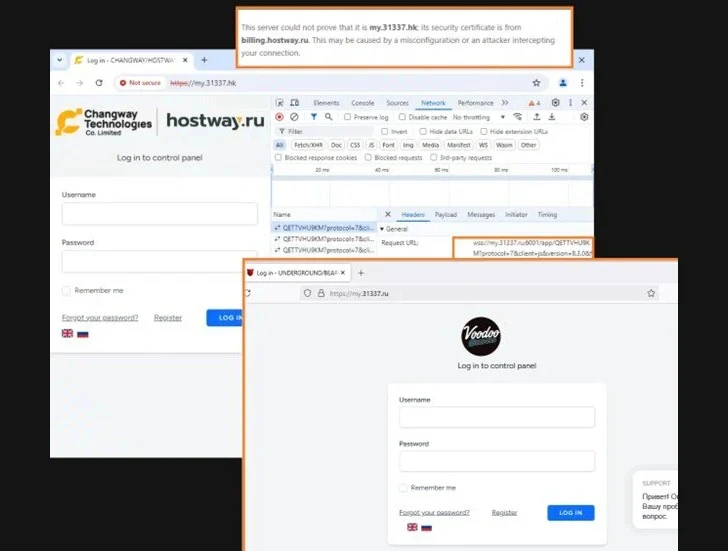

O sistema autônomo russo Proton66 é considerado vinculado a outro sistema autônomo chamado PROSPERO. No ano passado, a empresa de segurança francesa Intrinsec detalhou suas conexões com serviços à prova de balas comercializados em fóruns russos de crimes cibernéticos sob os nomes Securehost e BEARHOST.

Várias famílias de malware, incluindo GootLoader e SpyNote, hospedaram seus servidores de comando e controle (C2) e páginas de phishing no Proton66. No início de fevereiro, o jornalista de segurança Brian Krebs revelou que o Prospero começou a rotear suas operações por meio de redes administradas pelo fornecedor russo de antivírus Kaspersky Lab em Moscou.

No entanto, a Kaspersky negou ter trabalhado com a Prospero, afirmando que “o roteamento por meio de redes operadas pela Kaspersky não significa, por padrão, o fornecimento dos serviços da empresa, já que o caminho do sistema automático (AS) da Kaspersky pode aparecer como um prefixo técnico na rede de provedores de telecomunicações com os quais a empresa trabalha e fornece seus serviços DDoS”.

A análise mais recente da Trustwave revelou que as solicitações maliciosas originadas de um dos blocos de rede Proton66 (193.143.1[.]65) em fevereiro de 2025 tentaram explorar algumas das vulnerabilidades críticas mais recentes –

- CVE-2025-0108 – Uma vulnerabilidade de bypass de autenticação no software PAN-OS da Palo Alto Networks

- CVE-2024-41713 – Uma vulnerabilidade de validação de entrada insuficiente no componente NuPoint Unified Messaging (NPM) do Mitel MiCollab

- CVE-2024-10914 – Uma vulnerabilidade de injeção de comando no D-Link NAS

- CVE-2024-55591 e CVE-2025-24472 – Vulnerabilidades de bypass de autenticação no Fortinet FortiOS

Vale ressaltar que a exploração das duas falhas do Fortinet FortiOS foi atribuída a um corretor de acesso inicial chamado Mora_001, que foi observado distribuindo uma nova cepa de ransomware chamada SuperBlack.

A empresa de segurança cibernética disse que também observou várias campanhas de malware vinculadas ao Proton66 que são projetadas para distribuir famílias de malware como XWorm , StrelaStealer e um ransomware chamado WeaXor.

Outra atividade notável diz respeito ao uso de sites WordPress comprometidos relacionados ao endereço IP “91.212.166[.]21” vinculado ao Proton66 para redirecionar usuários de dispositivos Android para páginas de phishing que imitam listagens de aplicativos do Google Play e induzem os usuários a baixarem arquivos APK maliciosos.

Os redirecionamentos são facilitados por meio de JavaScript malicioso hospedado no endereço IP do Proton66. A análise dos nomes de domínio falsos da Play Store indica que a campanha tem como alvo usuários que falam francês, espanhol e grego.

“Os scripts redirecionadores são ofuscados e realizam diversas verificações na vítima, como a exclusão de rastreadores e usuários de VPN ou proxy”, explicaram os pesquisadores. “O IP do usuário é obtido por meio de uma consulta ao ipify.org e, em seguida, a presença de uma VPN no proxy é verificada por meio de uma consulta subsequente ao ipinfo.io. Em última análise, o redirecionamento ocorre apenas se um navegador Android for encontrado.”

Também hospedado em um dos endereços IP do Proton66 está um arquivo ZIP que leva à implantação do malware XWorm, que seleciona especificamente usuários de salas de bate-papo que falam coreano usando esquemas de engenharia social.

O primeiro estágio do ataque é um atalho do Windows (LNK) que executa um comando do PowerShell, que então executa um script do Visual Basic que, por sua vez, baixa uma DLL .NET codificada em Base64 do mesmo endereço IP. A DLL baixa e carrega o binário do XWorm.

A infraestrutura vinculada ao Proton66 também foi usada para facilitar uma campanha de e-mail de phishing direcionada a usuários de língua alemã com o StrelaStealer, um ladrão de informações que se comunica com um endereço IP (193.143.1[.]205) para C2.

Por último, mas não menos importante, artefatos do ransomware WeaXor – uma versão revisada do Mallox – foram encontrados contatando um servidor C2 na rede Proton66 (“193.143.1[.]139”).

As organizações são aconselhadas a bloquear todos os intervalos de roteamento interdomínio sem classes (CIDR) associados ao Proton66 e à Chang Way Technologies, um provável provedor relacionado com sede em Hong Kong, para neutralizar potenciais ameaças.